Диапазоны IPv4 в 2026: полный справочник по публичным, частным и служебным сетям + практики для прокси

IPv4-адрес — это 32-битное число (четыре октета), которое обычно записывают в виде A.B.C.D. Диапазоны (сети) описывают через CIDR-префикс, например 192.0.2.0/24. Ниже — какие диапазоны существуют (публичные, частные, служебные), чем они отличаются и как их грамотно применять в локальных сетях, VPN и при работе с прокси (статичные IPv4/IPv6, резидентные, мобильные и shared).

1) Публичные диапазоны IPv4

Все адреса, которые не зарезервированы специальными правилами, считаются публичными и могут маршрутизироваться в Интернет. Их выдают региональные регистраторы (RIR) организациям и провайдерам. Публичные IP понадобятся серверам/шлюзам, которые должны быть доступны из Интернета, или прокси-провайдерам для выдачи клиентам «белых» статичных адресов.

2) Частные (локальные) диапазоны — RFC1918

- 10.0.0.0/8 — от 10.0.0.0 до 10.255.255.255

- 172.16.0.0/12 — от 172.16.0.0 до 172.31.255.255

- 192.168.0.0/16 — от 192.168.0.0 до 192.168.255.255

Эти адреса не маршрутизируются в Интернет: для выхода наружу используется NAT. Рекомендуется избегать «банальных» 192.168.0.0/24 и 192.168.1.0/24, чтобы не ловить конфликты в VPN и при гостевых подключениях.

3) Служебные и специальные диапазоны

- Loopback:

127.0.0.0/8(обычно127.0.0.1) — «сам к себе», для локального тестирования. - Link-local (APIPA):

169.254.0.0/16— выдается автоматически при сбое DHCP; не маршрутизируется. - CGNAT (операторский NAT):

100.64.0.0/10— используется провайдерами внутри своей сети. - TEST-NET (для документации/примеров):

192.0.2.0/24,198.51.100.0/24,203.0.113.0/24. - Benchmark:

198.18.0.0/15— тестирование производительности сетевого оборудования. - Multicast:

224.0.0.0/4— групповые рассылки (не путать с широковещанием). - Broadcast:

255.255.255.255— ограниченное широковещание в локальной сети. - Зарезервировано:

240.0.0.0/4— не используется в публичном Интернете.

4) Быстрый ликбез по CIDR и маскам

- /8 — 16 777 216 адресов (маска

255.0.0.0) - /16 — 65 536 адресов (маска

255.255.0.0) - /24 — 256 адресов (маска

255.255.255.0) - /32 — один конкретный адрес

Планируя подсети, оставляйте запас под рост, а для филиалов/партнёров выбирайте уникальные «редкие» блоки из 10.0.0.0/8 или 172.16.0.0/12, чтобы не пересекаться с типовыми домашними роутерами.

5) Лучшие практики адресации для LAN/VPN

- Избегайте популярных

192.168.0.0/24и192.168.1.0/24. Альтернатива:10.64.0.0/16,10.128.0.0/16,172.31.128.0/17. - Резервируйте статичные адреса через DHCP (reservations) — меньше ручных ошибок.

- Разделяйте сети по ролям (офис/гости/IoT/стенды) и ограничивайте доступ ACL/Firewall.

- Hairpin NAT (NAT loopback) включайте, если внутренние пользователи должны ходить на ваш внешний домен.

- DNS: для приватных зон используйте внутренние резолверы и следите, чтобы DNS не «утекал» в обход туннелей и прокси.

6) Диапазоны и прокси: что важно знать

- Статичные IPv4 — оптимальны для авторизаций, whitelisting по IP и платёжных форм: один адрес на профиль/приложение.

- Резидентные — «домашний» характер трафика; хороши для чувствительных площадок.

- Мобильные — реальный трафик от SIM-устройств, полезно там, где антифрод «любит» мобильные ASN.

- IPv6 — огромные пулы и нередко ниже задержка; держите dual-stack, но не допускайте обхода правил по v6.

- Shared — удешевляет фон (парсинг/мониторинг), а критичные сессии переносите на статичные адреса.

Мини-практикум: примеры для админа

Linux, NAT RFC1918 наружу

# Включаем маршрутизациюsysctl -w net.ipv4.ip_forward=1# Маскарадинг трафика из 10.64.0.0/16 во внешку (eth0)iptables -t nat -A POSTROUTING -s 10.64.0.0/16 -o eth0 -j MASQUERADE PAC-файл: локальные — напрямую, остальное через прокси

function FindProxyForURL(url, host) { if (isPlainHostName(host) || isInNet(host, "10.0.0.0", "255.0.0.0") || isInNet(host, "172.16.0.0", "255.240.0.0") || isInNet(host, "192.168.0.0", "255.255.0.0")) { return "DIRECT"; } return "PROXY 203.0.113.5:3128; DIRECT";}

Где купить прокси (IPv4/IPv6, резидентные, мобильные, shared)

Ссылки партнёрские; формулировки «Перейти на …» соответствуют компании. Для аккуратных сессий выбирайте статичные адреса, а фон выносите в отдельные пулы.

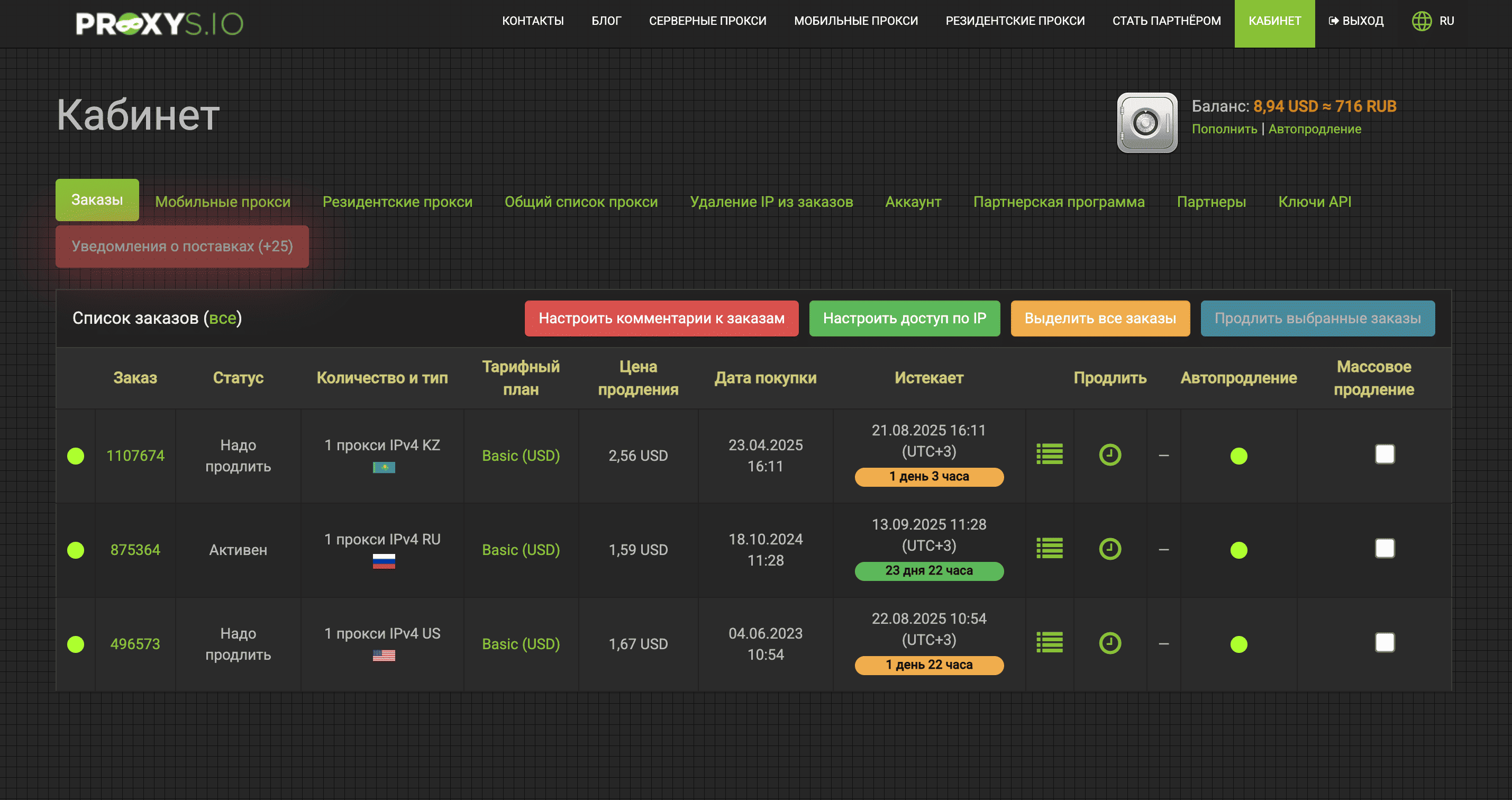

1 место: Proxys.io — статичные IPv4, большие пулы и API

Единый кабинет: датацентровые IPv4/IPv6, резидентные и мобильные. HTTPS/CONNECT и SOCKS5, авторизация логин/пароль и whitelist, точные города, быстрая авто-выдача через API — удобно закреплять статичный IP на профиль/приложение; фон — в отдельные пулы.

- Плюсы: статичные адреса, десятки GEO, аккуратные подсети, автоматизация.

- Минусы: «домашние» (резидентные/мобильные) дороже DC-линеек.

ProxyLine — низкая задержка и «ровные» сессии

Статичные IPv4/IPv6 c SOCKS5/HTTPS — подходят для мессенджеров, IDE и клиентов обновлений с многчасовыми соединениями.

- Плюсы: стабильные подсети, простой кабинет, быстрый старт.

- Минусы: DC-диапазоны не заменяют «домашний» профиль, где он обязателен.

Proxy-Store — статик на важные правила, ротация на фон

Много GEO и типов IP, авторотация и API. Удобно развести чувствительные аккаунты на статике и фоновые задачи на ротируемых/shared.

- Плюсы: гибкая автоматика, разные типы (IPv4/IPv6/резидентные/мобильные/shared).

- Минусы: большие объёмы трафиковых резидентных стоят дороже DC.

MobileProxy.space — мобильный «домашний» профиль

Реальные SIM-устройства с режимами статик/ротация и выбором операторов/городов. Полезно там, где антифрод лучше принимает мобильные ASN.

- Плюсы: точные GEO/операторы, управляемая ротация.

- Минусы: выше пинг и цена относительно DC.

Proxy-Solutions — детальная география рядом с CDN/облаками

Подбор городов ЕС/США у популярных PoP снижает RTT на медиа и обновления.

- Плюсы: HTTPS/SOCKS5, SLA, API, много городов.

- Минусы: экстремальный фон логичнее выносить на бюджетные DC/IPv6-пулы.

Где ещё можно купить

- PX6 (PROXY6) — недорогие DC/IPv6 для тестов и фоновых правил.

- Proxymania — резервные IPv4/IPv6 по странам.

- ShopProxy — маркетплейс с фильтрами по GEO/протоколам.

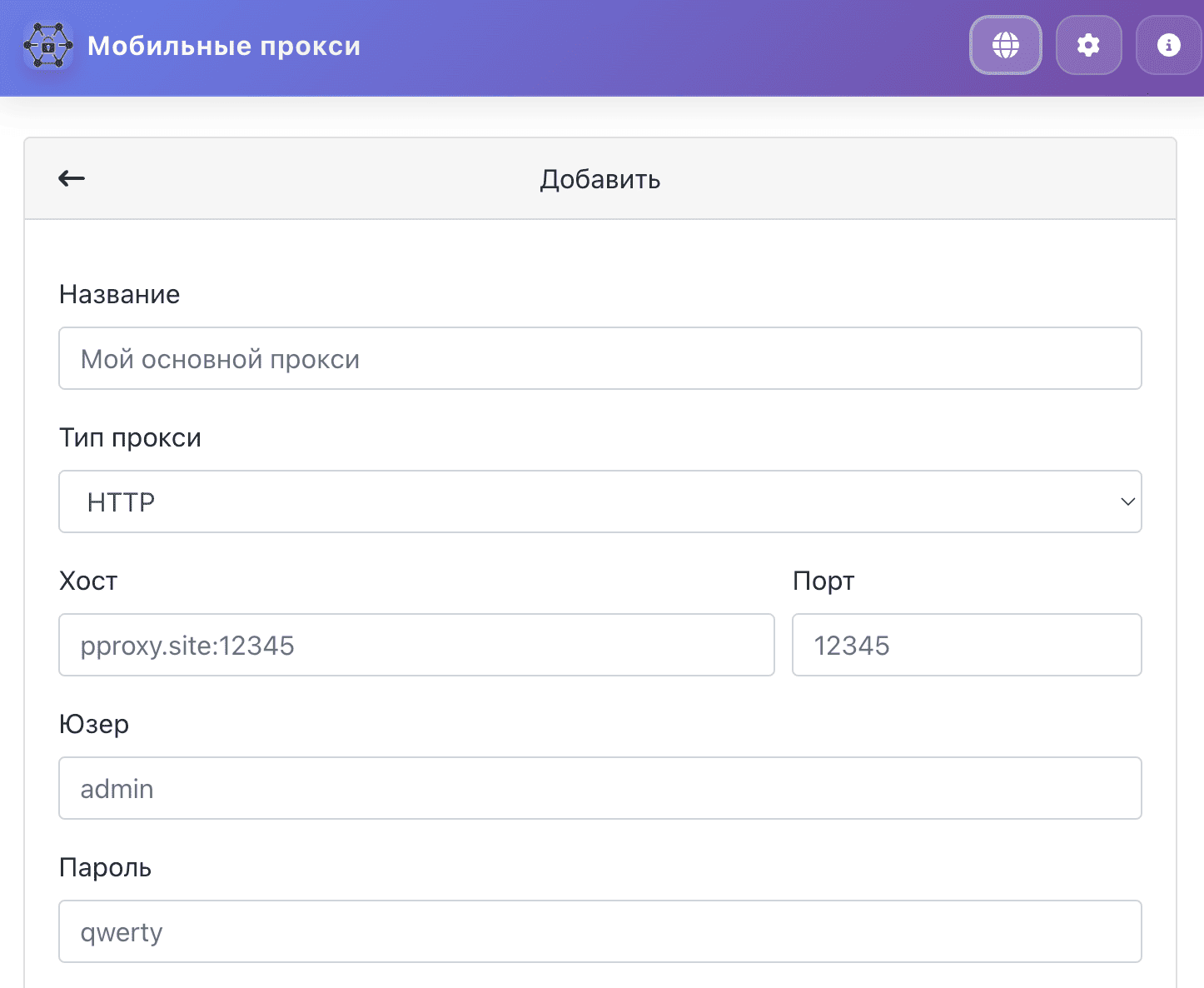

Расширение Mobile Proxy Manager для браузера

Если часть задач идёт прямо в браузере, храните пресеты «IPv4-Static», «Rotate-30s», «Dual-Stack». Добавляйте строки формата login:password@ip:port (HTTP) и переключайтесь профилями перед запуском задач.

Скачать: Mobile Proxy Manager

FAQ

- Можно ли использовать частные диапазоны в Интернете? Нет, они не маршрутизируются. Снаружи виден только ваш публичный egress-IP (или IP провайдера прокси/VPN).

- Что делать при пересечении адресации с партнёром? Переехать в «редкий» блок (например, части 10.0.0.0/8) или настроить NAT-перевод диапазонов на границе.

- Нужен ли IPv6? Даёт большие пулы и нередко лучшую задержку. Держите dual-stack и симметричные правила, чтобы трафик не обходил прокси по v6.

Итоги

Диапазоны IPv4 делятся на публичные, частные и служебные. Для внутренних сетей выбирайте «непопсовые» подсети RFC1918, документируйте план адресации, контролируйте DNS и NAT. В прокси-сценариях закрепляйте статичные IP за критичными процессами, а фон выносите в отдельные пулы (shared/ротация). Так вы получите предсказуемые задержки, стабильные авторизации и минимум конфликтов в VPN.

Комментариев нет