TCP (Transmission Control Protocol) — основной транспорт для надёжной доставки данных в сетях IPv4. Он гарантирует порядок сегментов, повторную передачу при потере и управление скоростью через алгоритмы контроля перегрузок. Ниже — краткая «разборка» TCP: от рукопожатия до окон и MSS, частые ошибки (MTU, NAT, таймауты), практические твики для стабильной работы приложений через прокси (HTTP(S)/SOCKS5), и подбор провайдеров со статичными IPv4/IPv6, резидентскими, мобильными и shared-пулами.

Быстрый разогрев: с чего начинается TCP-сессия

- Three-way handshake:

SYN → SYN/ACK → ACK. На этом шаге стороны согласуют начальные номера последовательностей и параметры (MSS, SACK, Window Scale). - Передача данных: сегменты идут последовательно; если что-то не дошло — повторяется (ретрансмит).

- Завершение: типично

FIN/ACKс обеих сторон; иногда резкоеRST(сброс).

MSS, MTU и почему важен «правильный» размер сегмента

- MTU — максимальный размер L2-кадра (например, 1500 для Ethernet).

- MSS — максимальный размер полезной нагрузки TCP (обычно MTU минус заголовки IP и TCP). Для IPv4 при MTU 1500 MSS ≈ 1460.

- PMTUD (Path MTU Discovery) и TCP MSS Clamping предотвращают фрагментацию и «тихие» потери на пути.

# Пример на маршрутизаторе Linux: подстраиваем MSS под реальный путьiptables -t mangle -A FORWARD -p tcp --tcp-flags SYN,RST SYN \ -j TCPMSS --clamp-mss-to-pmtuОкна TCP: пропускная способность и задержка

- Receive Window (rwnd) — сколько данных приёмник готов принять без подтверждения.

- Congestion Window (cwnd) — сколько данных источник может «лить», не перегружая сеть.

- Window Scaling — расширяет окно за пределы 65 535 байт, что критично для высокоскоростных/дальних каналов.

- SACK — выборочные подтверждения: ускоряют восстановление после потерь.

Контроль перегрузок: Reno, CUBIC, BBR

- Reno/NewReno — классика, но осторожен при высоких скоростях и небольших потерях.

- CUBIC — дефолт в большинстве Linux, хорошо разгоняется на «толстых» каналах.

- BBR — таргетирует пропускную способность и задержку, часто даёт «ровный» TTFB на перегруженных магистралях.

# Проверить/включить в Linuxsysctl net.ipv4.tcp_congestion_controlsysctl -w net.ipv4.tcp_congestion_control=bbrKeepalive, таймауты и NAT

Многие NAT-шлюзы «забывают» простои TCP-соединений. Держите TCP живым и прогнозируемым:

# Linux: keepalive-параметры (примерные значения)sysctl -w net.ipv4.tcp_keepalive_time=300 # сек до первого keepalivesysctl -w net.ipv4.tcp_keepalive_intvl=30 # интервал между пробамиsysctl -w net.ipv4.tcp_keepalive_probes=5 # сколько проб до разрываДля приложений с длительными сессиями (мессенджеры, IDE, биллинговые бэкенды) полезны также application-level pings (например, WebSocket ping/pong).

TCP и прокси: что важно знать

- HTTP CONNECT и SOCKS5 поднимают поверх TCP ещё один TCP-поток до целевого хоста. Следите, чтобы MTU/MSS не «ломались» внутри туннелей.

- Статичные IPv4 упрощают whitelist и поведение антифрода — меньше «случайных» вызовов 2FA и банов сессий.

- DNS и TCP: основной DNS — UDP, но при крупном ответе или политике — TCP-fallback; убедитесь, что он идёт через тот же маршрут, что и приложение.

- Happy Eyeballs (если есть IPv6): клиент пытается параллельно по v4 и v6 — прокси-политики должны быть симметричными, чтобы не было обхода.

Частые симптомы и быстрые фиксы

- «Зависает на connect()» — проблемы с PMTUD/фильтрами ICMP или неудачная маршрутизация. Лечится MSS-clamp и проверкой ICMP.

- «Дребезжит скорость, скачет RTT» — переполнение очередей у провайдера, QoS/Smart Queue поможет; на сервере пробуйте BBR.

- «Сессии рвутся каждые N минут» — агрессивные NAT-таймауты. Поднимите TCP keepalive или перенастройте приложение на периодические pings.

- «Сайт видит настоящий IP» — часть трафика ушла в обход прокси (в т.ч. по IPv6). Жёстко задайте правила в софте и проверьте DNS-утечки.

Практика для клиентов и серверов

Клиент (curl) — сравниваем IPv4-маршрут

curl -4 -w "connect=%{time_connect}s, ttfb=%{time_starttransfer}s\n" \ -o /dev/null https://<цель>Сервер Linux — базовые «умолчания» TCP

# Ускоряем открытие исходящих портов после TIME_WAITsysctl -w net.ipv4.tcp_tw_reuse=1# Включаем SACK и расширение окнаsysctl -w net.ipv4.tcp_sack=1sysctl -w net.ipv4.tcp_window_scaling=1 Где купить прокси с «ровным» TCP по IPv4 (и не только)

Ссылки партнёрские; формулировки «Перейти на …» соответствуют компании. Для авторизаций выбирайте статичные адреса; для фона — отдельные пулы, в т.ч. shared. При необходимости — dual-stack (IPv4+IPv6), а для «домашнего» профиля — резидентские/мобильные.

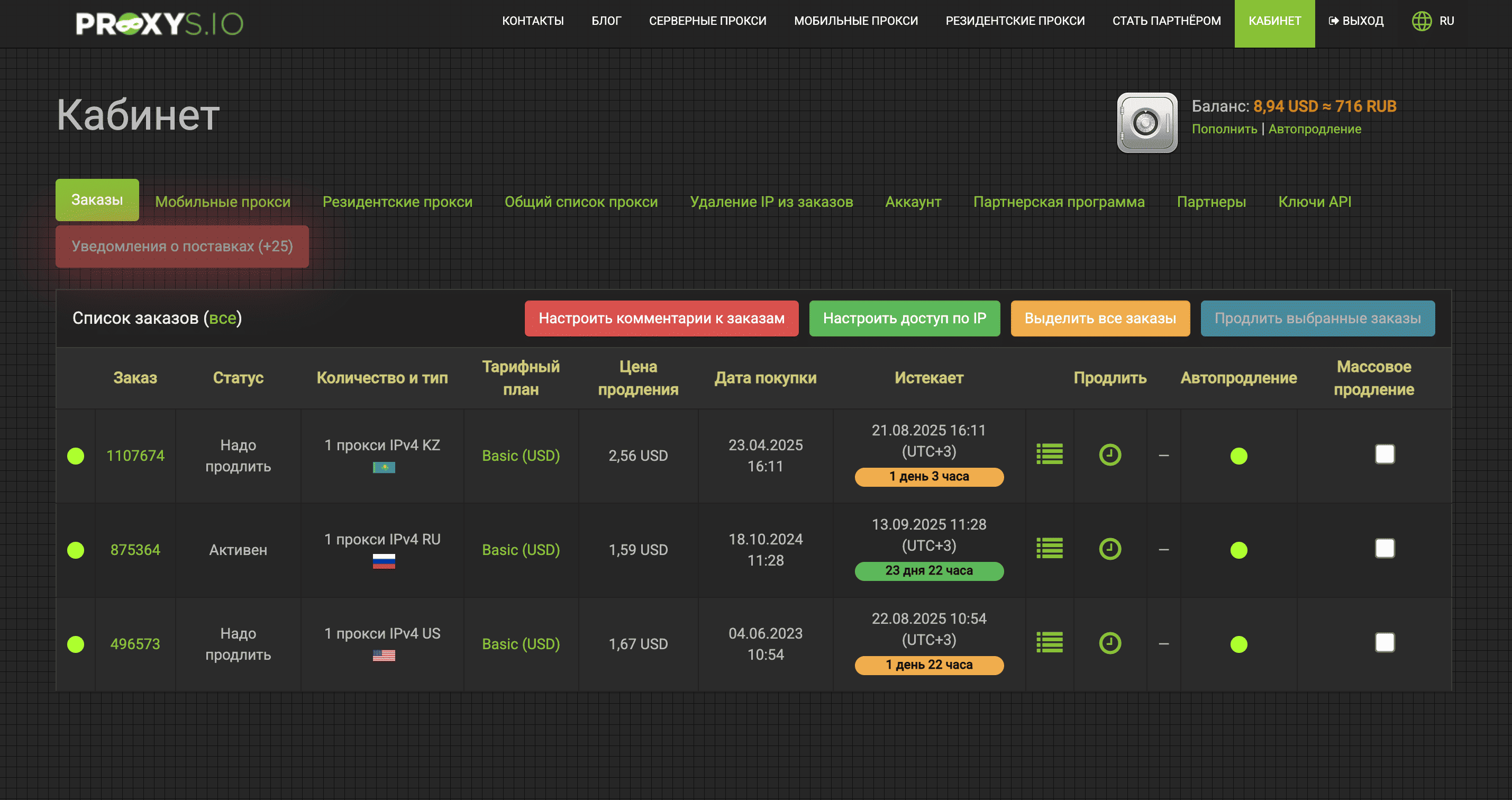

1 место: Proxys.io — статичные IPv4, большие пулы и API под автоконфиг

Единый кабинет с DC-IPv4/IPv6, резидентскими и мобильными линейками. Поддержка HTTPS/CONNECT и SOCKS5, авторизация логин/пароль и whitelist, точные города, быстрая авто-выдача по API — удобно закреплять статик на профиль/приложение, а фон выводить в отдельные наборы.

- Плюсы: статичные адреса, десятки GEO, аккуратные подсети, автоматизация.

- Минусы: «домашние» (резидентские/мобильные) дороже DC.

ProxyLine — низкая задержка и долгие TCP-сессии

Статичные IPv4/IPv6 с SOCKS5/HTTPS. Подходят для мессенджеров, IDE, клиентов обновлений — там, где соединения живут часами и важна предсказуемость TCP-окна.

- Плюсы: стабильные подсети, простая панель, быстрый старт.

- Минусы: DC-диапазоны не заменяют «домашний» профиль, где он обязателен.

Proxy-Store — статик на критичные правила, ротация на фон

Большой выбор GEO и типов IP, авторотация и API. Удобно разделить «тонкие» TCP-потоки и фоновый парсинг, минимизируя ретрансмиты и коллизии по IP.

- Плюсы: гибкая автоматизация, разные типы (IPv4/IPv6/резидентские/мобильные/shared).

- Минусы: трафиковые резидентские на объёмах дороже DC.

MobileProxy.space — «домашний» мобильный профиль для чувствительных сессий

Реальные SIM-устройства с режимами статик/ротация, выбором операторов и городов. Полезно там, где антифрод «любит» мобильные ASN, а TCP-сессии должны жить стабильно.

- Плюсы: управляемая ротация, точные города/операторы.

- Минусы: пинг и цена выше DC-линеек.

Proxy-Solutions — география рядом с CDN/облаками

Подбор городов ЕС/США рядом с PoP целевых сетей сокращает RTT и облегчает TCP-разгон (cwnd) для клиентов, тянущих медиа/обновления.

- Плюсы: HTTPS/SOCKS5, SLA, API, много городов.

- Минусы: экстремальный фон лучше вынести на бюджетные DC/IPv6-пулы.

Где ещё можно купить

- PX6 (PROXY6) — недорогие DC/IPv6 для вспомогательных потоков и тестов.

- Proxymania — резерв по IPv4/IPv6 по странам.

- ShopProxy — маркетплейс с фильтрацией по протоколам и GEO.

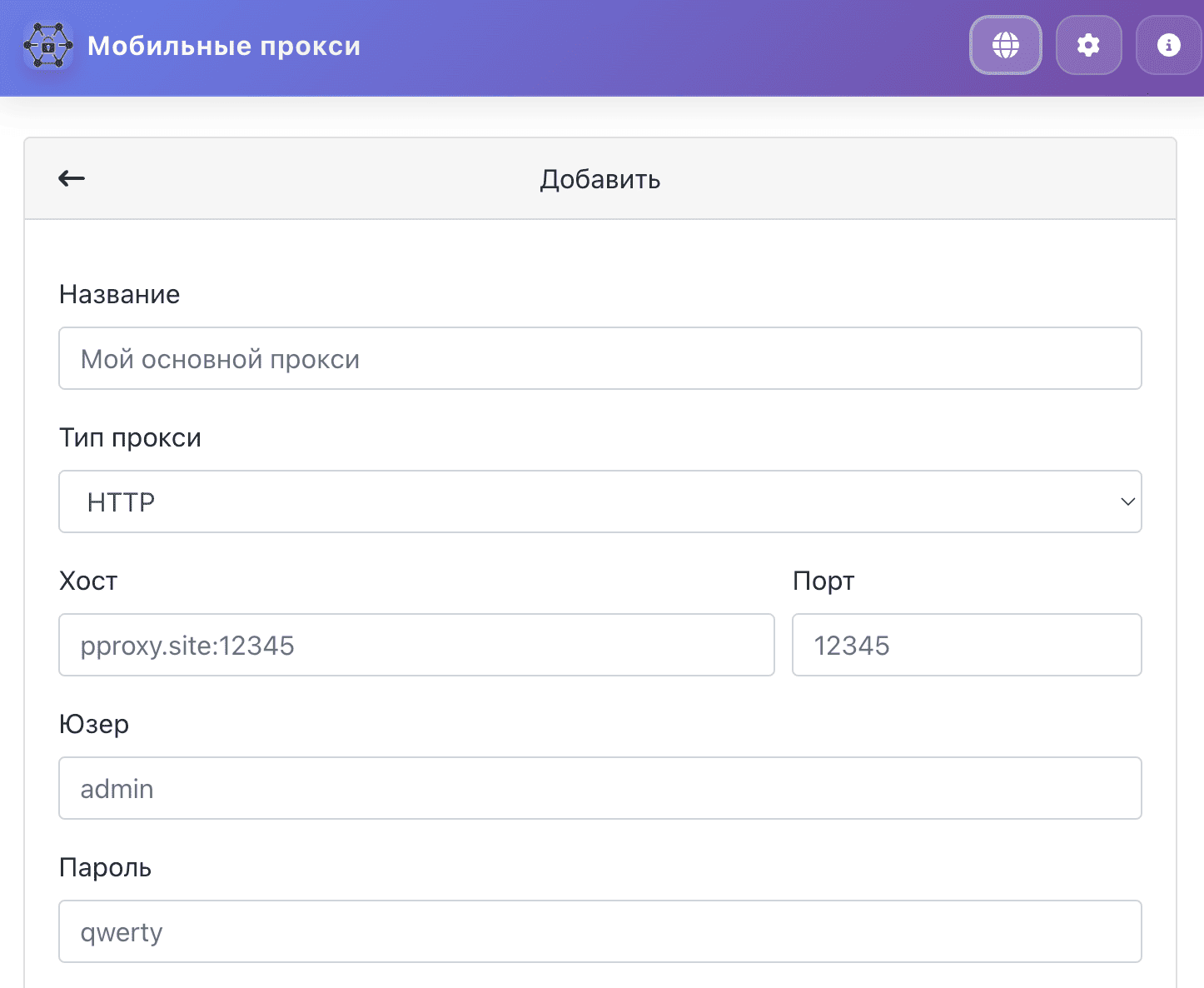

Расширение Mobile Proxy Manager для браузера

Для браузерных задач удобно держать пресеты: «TCP-Static (NL)», «Monitor-Rotate-30s», «Dual-Stack». Добавляйте строки формата login:password@ip:port (HTTP) и переключайтесь профилями перед рабочей сессией.

Скачать: Mobile Proxy Manager

FAQ по TCP/IPv4 и прокси

- TCP быстрее UDP? Нет, цели разные: TCP — надёжность и порядок; UDP — минимальные накладные расходы. Для HTTP(S)/SOCKS5 — TCP.

- Нужен ли TLS поверх TCP? Да, если важна конфиденциальность/целостность. На прокси это обычно HTTPS CONNECT с шифрованием между клиентом и целевым сайтом.

- Можно ли ускорить «рукопожатие»? Сокращайте RTT: выбирайте географически близкие выходы и статичные IP, следите за MTU/MSS, включайте SACK/Window Scaling, на сервере пробуйте BBR.

Итоги

TCP поверх IPv4 — про надёжность и предсказуемость. Для «ровных» сессий через прокси задайте правильные параметры (MSS/PMTUD, SACK, Window Scaling, keepalive), держите статичные IP на чувствительных потоках, разводите фон по отдельным пулам и матчьте GEO/ASN с целевыми сервисами. Тогда рукопожатия быстрые, cwnd растёт без «пилы», а авторизации и платёжные формы проходят без сюрпризов.

Комментариев нет