IPv6 на Linux даёт дешёвые и ёмкие пулы адресов — идеален для парсинга, мониторинга и QA. Для чувствительных действий (логины, платёжные формы) держите статичные IPv4/«домашние» резидентские, а массовые потоки переводите на IPv6. Ниже — практичное руководство: системные переменные, PAC-логика в браузере, ProxyChains, redsocks + nftables/TProxy, Squid/Dante, Docker/Git/Apt, диагностика и безопасность.

Быстрый старт: системные переменные и тесты

Большинство CLI и GUI-приложений на Linux понимают переменные окружения:

# ~/.bashrc или ~/.profileexport http_proxy="http://user:pass@[2001:db8::1]:3128"export https_proxy="http://user:pass@[2001:db8::1]:3128"# Для SOCKS5 используйте ALL_PROXY и 'socks5h' (с прокси-DNS)export ALL_PROXY="socks5h://user:pass@[2001:db8::2]:1080"export no_proxy="localhost,127.0.0.1,::1,.intranet.local"Проверьте, что реально идёте по IPv6:

curl -6 -x "$http_proxy" https://ifconfig.cogetent ahosts example.com # смотрим AAAA/Aping6 -c 3 ipv6.google.com # базовый ICMP-тестProxyChains-NG: точечно «проксируем» любые бинарники

Когда приложение не уважает переменные окружения, выручит ProxyChains.

# Установить: sudo apt install proxychains4 (или pacman/yum/zypper)# ~/.proxychains/proxychains.confstrict_chainproxy_dns[ProxyList]socks5 [2001:db8::2] 1080 user pass# Можно добавить HTTPS:# http [2001:db8::1] 3128 user passЗапуск:

proxychains4 firefoxproxychains4 python scraper.pyredsocks + nftables/TProxy: перехватываем трафик прозрачно

Для сценариев «принудительно направить всё/часть трафика» без настройки в приложениях:

- Поднимите redsocks, который принимает локально и шлёт наружу через ваш SOCKS/HTTP-прокси.

- nftables с TProxy отправит нужные соединения на порт redsocks.

# /etc/redsocks.conf (фрагмент)base { log_debug = off; log_info = on; daemon = on; redirector = iptables;}redsocks { local_ip = ::1; local_port = 12345; ip = 2001:db8::2; # ваш SOCKS5/HTTP прокси port = 1080; type = socks5; login = "user"; password = "pass";}# nftables (root). Пример: трафик UID=1001 → redsockstable inet tproxy { chain prerouting { type filter hook prerouting priority -150; policy accept; meta skuid 1001 tproxy to [::1]:12345 meta mark set 1 accept } chain output { type route hook output priority -150; policy accept; meta skuid 1001 mark set 1 }}Так вы прозрачно пустите нужного пользователя/сервис через прокси, не трогая другие процессы.

Squid (HTTP CONNECT) и Dante (SOCKS5) на IPv6-хосте

Squid

# /etc/squid/squid.conf (фрагменты)http_port [::]:3128acl localnet src ::/0http_access allow localnetdns_v6_first on# Фиксируем исходящий IPv6 при необходимости:tcp_outgoing_address 2001:db8:10::1Dante

# /etc/danted.conf (фрагменты)internal: eth0 port = 1080external: eth0method: username noneclient pass { from: ::/0 to: ::/0 }socks pass { from: ::/0 to: ::/0 command: connect }Linux-интеграции: Apt, Git, Docker, systemd

- Apt:

# /etc/apt/apt.conf.d/01proxyAcquire::http::Proxy "http://user:pass@[2001:db8::1]:3128/";Acquire::https::Proxy "http://user:pass@[2001:db8::1]:3128/"; - Git:

git config --global http.proxy "http://user:pass@[2001:db8::1]:3128"git config --global https.proxy "http://user:pass@[2001:db8::1]:3128" - Docker daemon:

# /etc/systemd/system/docker.service.d/proxy.conf[Service]Environment="HTTP_PROXY=http://user:pass@[2001:db8::1]:3128"Environment="HTTPS_PROXY=http://user:pass@[2001:db8::1]:3128"Environment="NO_PROXY=localhost,127.0.0.1,::1"systemctl daemon-reload && systemctl restart docker - systemd для любых сервисов:

# /etc/systemd/system/myapp.service.d/proxy.conf[Service]Environment="ALL_PROXY=socks5h://user:pass@[2001:db8::2]:1080"

Dual-Stack: комбинируем «якорный» IPv4 и массовый IPv6

Идея: статичный IPv4 — на «якорные» логины/кабинеты; пул IPv6 — на фоновый сбор. В ProxyChains или redsocks заведите два маршрута и разведите их по доменам/UID/приложениям. При необходимости форсируйте стек:

curl -4 https://ifconfig.me # только IPv4curl -6 https://ifconfig.me # только IPv6

Безопасность и аккуратность

- Firewall: nftables для

ip6; открывайте лишь нужные порты, лимитируйте conn/addr (hashlimit/connlimit). - Авторизация: если клиент не умеет логин/пароль — просите у провайдера whitelist по вашему внешнему IP.

- DNS-утечки: используйте

socks5h(прокси-DNS) либо DoH/DoT, чтобы запросы не шли в обход маршрута. - Репутация IP: «греть» свежие IPv6 на лёгких задачах; чувствительное — только на «якорных» статичных адресах.

Где купить IPv6/IPv4-прокси под Linux

Ищите поддержку HTTPS/CONNECT и SOCKS5, статичных IP, whitelist по IP и API. Для Европы часто подходят NL/DE — ближе к облакам и CDN.

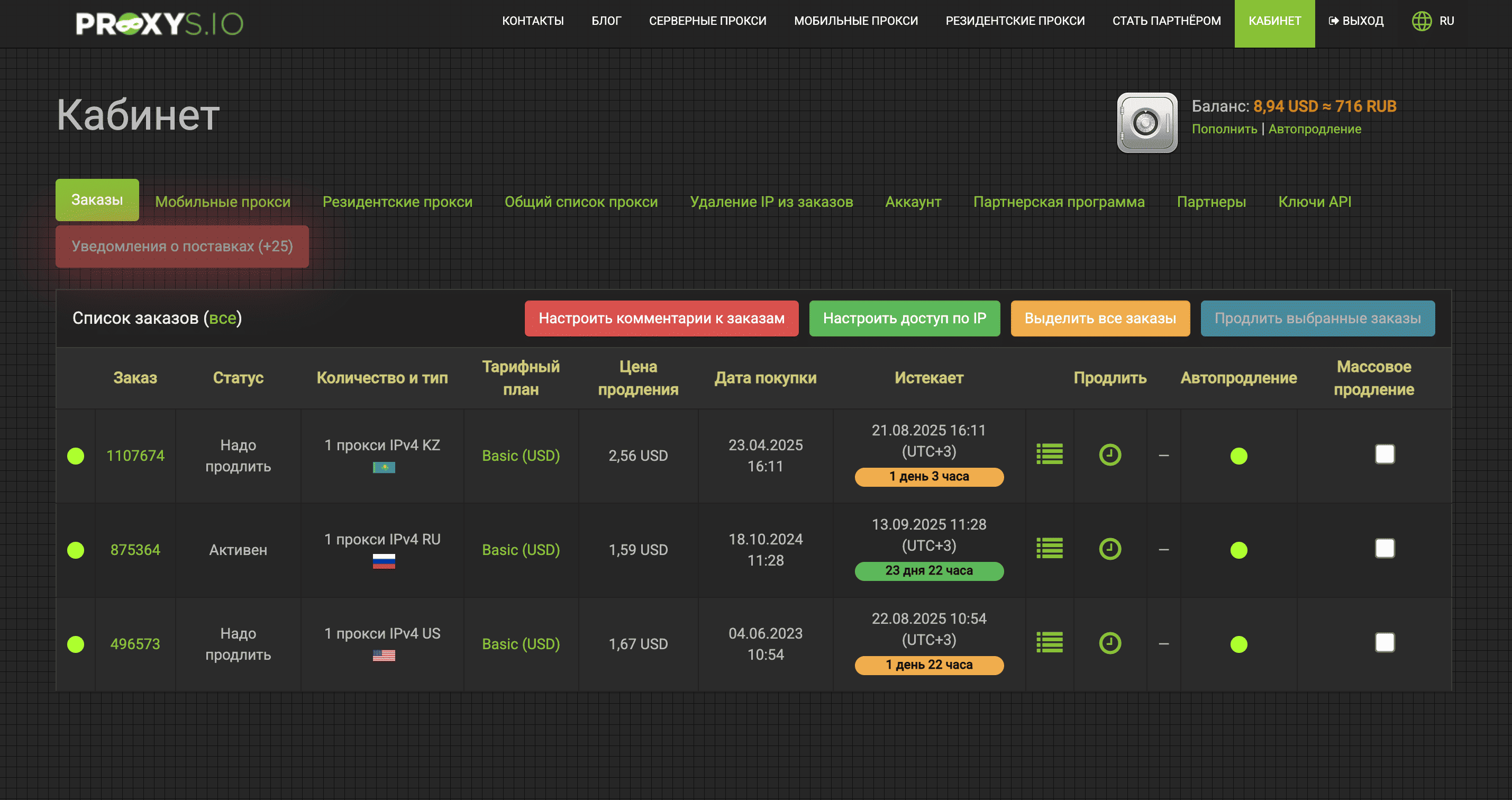

1 место: Proxys.io — статики IPv4 + большие пулы IPv6, API и авто-выдача

Соберите «якорь + массовка»: статичный IPv4 под авторизации и недорогие IPv6-пулы под фон. Десятки GEO, whitelist, удобная автоматизация.

- Плюсы: статичные адреса, HTTPS и SOCKS5, города по выбору, whitelist, API.

- Минусы: «домашние» резидентские/мобильные дороже DC-линеек.

ProxyLine — низкая задержка и чистые подсети

Подходит для длинных сессий и стабильной фоновой нагрузки. Есть IPv4 для «якоря» и IPv6 для экономии.

- Плюсы: стабильные подсети, простая панель, быстрый старт.

- Минусы: где нужна «домашняя» сигнатура — добавьте резидентские.

Proxy-Store — статик на чувствительное, авторотация на фон

Закрепляете статичный IP под логины/кабинеты, а IPv6-пулы отдаёте под мониторинг/парсинг. Много GEO, API, гибкая ротация.

- Плюсы: разные типы IP, понятный учёт, удобные правила ротации.

- Минусы: при большом фоне резидентский трафик дороже DC-IPv6.

MobileProxy.space — «домашний» мобильный профиль для особо чувствительных форм

Реальные SIM-устройства с режимами статик/ротация и выбором оператора/города. Используйте точечно для верификаций.

- Плюсы: точные города и операторы, управляемая ротация.

- Минусы: пинг и цена выше DC.

Proxy-Solutions — тонкая география и SLA

Подбор конкретных городов ЕС/США рядом с CDN и облаками — меньше «хвостов» и редиректов.

- Плюсы: HTTPS/SOCKS5, SLA, API, whitelist.

- Минусы: экстремальные объёмы дешевле выносить на DC-IPv6.

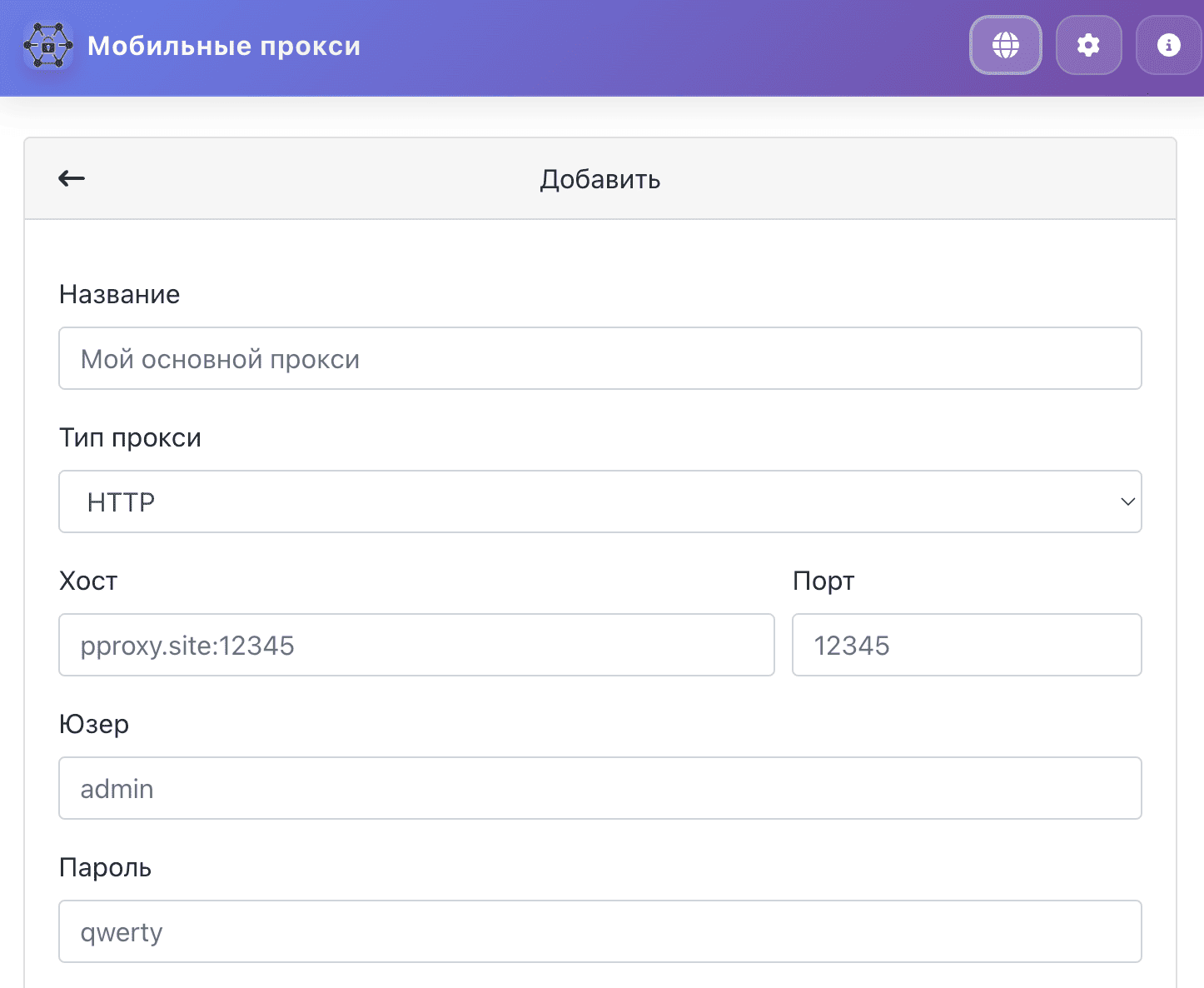

Быстрые браузерные проверки под Linux

Если часть задач идёт вручную в браузере, удобно иметь пресеты «IPv6-Bulk», «IPv4-Anchor», «Resi-Check». Добавляйте строки login:password@ip:port (HTTP) и переключайте профиль в один клик.

Скачать: Mobile Proxy Manager

Диагностика типичных проблем

- Нет ответа по IPv6: у цели нет AAAA — форсируйте IPv4 на этот домен/правило.

- Приложение игнорирует прокси: запускайте через

proxychains4или используйте redsocks + nftables. - DNS-утечки и «двойные» запросы: включите

proxy_dnsиsocks5h, проверьтеno_proxy. - Высокая задержка: смените город ближе к целевым CDN (в ЕС — часто NL/DE), ограничьте «шумные» фоновые загрузки.

- Авторизация не спрашивается: используйте у провайдера whitelist по вашему внешнему IP.

Итоги

Linux даёт полный контроль над IPv6-маршрутизацией: от переменных окружения и ProxyChains до прозрачного перехвата через redsocks + nftables/TProxy. Комбинируйте статичные IPv4 для логинов и IPv6-пулы для массовых задач, подбирайте близкий GEO, закрывайте порты firewall’ом и следите за логами — так сессии будут стабильными, а бюджет предсказуемым.

Комментариев нет