Локальные (частные) адреса IPv4 — это диапазоны, зарезервированные для внутренних сетей и не маршрутизируемые в Интернет. Они лежат в основе домашнего Wi-Fi, офисных подсетей, VPN и контейнерной инфраструктуры. Ниже — что это за диапазоны, чем они отличаются от link-local/loopback/CGNAT, как грамотно построить NAT и где уместны прокси (IPv4/IPv6, резидентские, мобильные и shared) для стабильных сессий.

Какие адреса считаются «локальными» по RFC1918

- 10.0.0.0/8 — от 10.0.0.0 до 10.255.255.255 (до ~16,7 млн адресов; удобно для крупных сетей, легко делить на VLSM).

- 172.16.0.0/12 — от 172.16.0.0 до 172.31.255.255 (часто берут для филиалов и VPN-хабов).

- 192.168.0.0/16 — от 192.168.0.0 до 192.168.255.255 (типично для домашних роутеров: 192.168.0.0/24, 192.168.1.0/24).

Эти подсети не «видны» из Интернета. Для выхода наружу узлы используют NAT (PAT) на граничном устройстве.

Родственные, но другие диапазоны

- Link-local (APIPA): 169.254.0.0/16 — выдается автоматически при проблемах с DHCP. Не маршрутизируется между сетями.

- Loopback: 127.0.0.0/8 — локальный хост (localhost, 127.0.0.1). Для тестов приложений, не для трафика в сеть.

- CGNAT: 100.64.0.0/10 — адреса оператора связи для «NAT у провайдера». Это не RFC1918, но в Интернет тоже не выходят напрямую.

NAT для локальных IPv4: схемы и тонкости

- NAT44/PAT — множество внутренних адресов делят один/несколько публичных. Это классика домашних и офисных роутеров.

- Hairpin (NAT loopback) — доступ к своему же публичному IP изнутри LAN. Включайте, если сервисы публикуются наружу, а пользователи внутри заходят по внешнему домену.

- Split-tunneling в VPN — часть трафика идёт напрямую в Интернет, часть — через туннель/прокси. Важно не «утечь» мимо корпоративных правил.

- DNS-правила — указывайте резолверы с учётом приватных зон (например, internal.example), чтобы клиенты в LAN попадали на нужные приватные IP.

Прокси и локальные адреса: рабочие паттерны

- Локальный шлюз-прокси в подсети (например, HTTP-прокси на 192.168.1.10). Клиенты явно указывают его в софте/браузере; PAC/WPAD автоматизирует выдачу правил.

- Внешний прокси за NAT — трафик из RFC1918 подсети уходит через NAT на выделенный egress-IP, а дальше — на провайдера (DC/резидентские/мобильные/IPv6).

- Разделение потоков — статичные IP закрепляйте за приложениями с авторизациями и платёжными формами; фоновые задачи выводите в отдельные пулы (можно shared для экономии).

- Dual-stack — если часть сервисов работает только по IPv4, держите и IPv6-линейку, и IPv4-прокси. В правилах чётко определяйте, что куда идёт.

План адресации: как не «прострелить ногу»

- Не используйте 192.168.0.0/24 и 192.168.1.0/24 «по привычке» — они часто конфликтуют в VPN. Лучше взять /20–/23 из 10.0.0.0/8 или 172.16.0.0/12.

- Резервируйте «статичные» IP через DHCP (DHCP reservations) — меньше ручных ошибок, проще менять маски и шлюзы.

- Разделяйте подсети по ролям (корпоративные ПК, IoT, тестовые стенды, гостевой Wi-Fi) и ограничивайте межсетевой доступ ACL/Firewall.

- Документируйте назначение VLAN/Subnet/Route и учитывайте CGNAT у провайдера, если ваши сервисы «зовут» клиента обратно.

Мини-практикум: примеры настроек

Linux (iptables, NAT на внешнем интерфейсе eth0)

# Включаем маршрутизациюsysctl -w net.ipv4.ip_forward=1# Маскарадинг трафика из локальной сети 192.168.10.0/24 наружуiptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j MASQUERADE# Разрешаем форвардингiptables -A FORWARD -i eth0 -o lan0 -m state --state RELATED,ESTABLISHED -j ACCEPTiptables -A FORWARD -i lan0 -o eth0 -j ACCEPT PAC-файл для прокси

function FindProxyForURL(url, host) { // внутренние домены и локальные подсети — мимо прокси if (isPlainHostName(host) || dnsDomainIs(host, ".internal.example") || isInNet(host, "10.0.0.0", "255.0.0.0") || isInNet(host, "172.16.0.0", "255.240.0.0") || isInNet(host, "192.168.0.0", "255.255.0.0")) { return "DIRECT"; } // всё остальное — через прокси return "PROXY 192.168.10.50:3128; DIRECT";}

Проверка и типичные «болячки»

- «Почему сайт видит мой реальный IP?» Потому что софт обошёл системные настройки (direct connect) или ушёл по IPv6. Жёстко закрепляйте правила в приложении и при необходимости отключайте IPv6/делайте приоритет IPv4.

- «Почему сервис недоступен из сети партнёра?» Пересекаются RFC1918-подсети. Согласуйте новую адресацию или используйте NAT-на-входе для серого-к-серому.

- «Утечки DNS» — вынесите резолвер в ту же точку выхода, что и прокси/VPN, или используйте DoH/DoT в приложениях.

Где купить прокси под локальные сети и не только

Все ссылки партнёрские; формулировки «Перейти на …» соответствуют компании. Вендоры предлагают статичные IPv4/IPv6, резидентские, мобильные и shared-линейки.

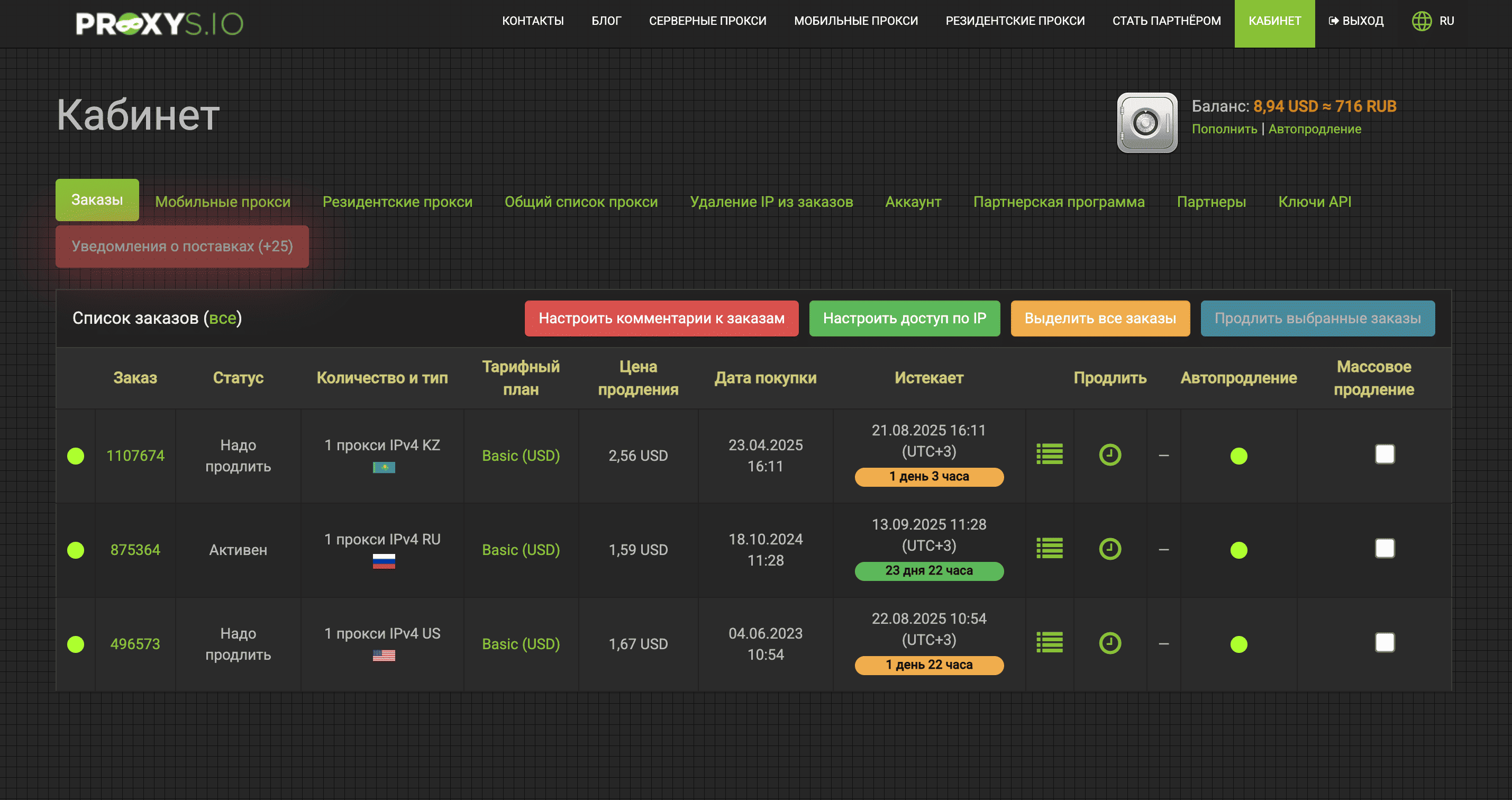

1 место: Proxys.io — статичные IPv4 и большие пулы, удобно под whitelist

Единый кабинет с DC-IPv4/IPv6, резидентскими и мобильными; точные города, HTTPS/CONNECT и SOCKS5, логин/пароль или whitelist, API и быстрая авто-выдача. Удобно закреплять один статичный IP под профиль/приложение; фоновый парсинг — в отдельные пулы (можно shared).

- Плюсы: десятки GEO, статичные адреса, API, аккуратная работа с типами: мобильные, IPv4, IPv6, резидентские, shared.

- Минусы: «домашние» (резидентские/мобильные) дороже DC.

ProxyLine — низкая задержка для долгих сессий

Чистые статичные IPv4/IPv6 с SOCKS5/HTTPS — годится для мессенджеров, IDE и клиентов обновлений, где соединения держатся часами.

- Плюсы: стабильные подсети, простая панель, быстрый старт.

- Минусы: DC-диапазоны не заменяют «домашний» профиль там, где он обязателен.

Proxy-Store — статик на правила, ротация на фон

Много GEO, IPv4/IPv6/резидентские; есть API и авторотация. Удобно формировать отдельные наборы под разные подсети RFC1918.

- Плюсы: гибкая автоматизация, разные типы IP.

- Минусы: трафиковые резидентские на больших объёмах дороже DC.

MobileProxy.space — мобильные статичные и ротация для чувствительных авторизаций

Реальные SIM-устройства с выбором операторов и городов. Закрепляйте статичный мобильный IP за критичными приложениями, ротацию отдавайте шумным задачам.

- Плюсы: «домашний» характер трафика, управляемая ротация.

- Минусы: пинг и цена выше DC.

Proxy-Solutions — много городов, удобно под близость к CDN

Подбирайте точки выхода рядом с облаками и кэшами — меньше сетевых «хвостов» у приложений, которые тянут обновления/медиа.

- Плюсы: HTTPS/SOCKS5, SLA, API, богатая география.

- Минусы: экстремальный фон рациональнее вынести на бюджетные DC/IPv6-пулы.

Где ещё можно купить

- PX6 (PROXY6) — недорогие DC/IPv6 для вспомогательных задач и тестов.

- Proxymania — резервный пул IPv4/IPv6 по странам.

- ShopProxy — маркетплейс с фильтрацией по протоколам и GEO.

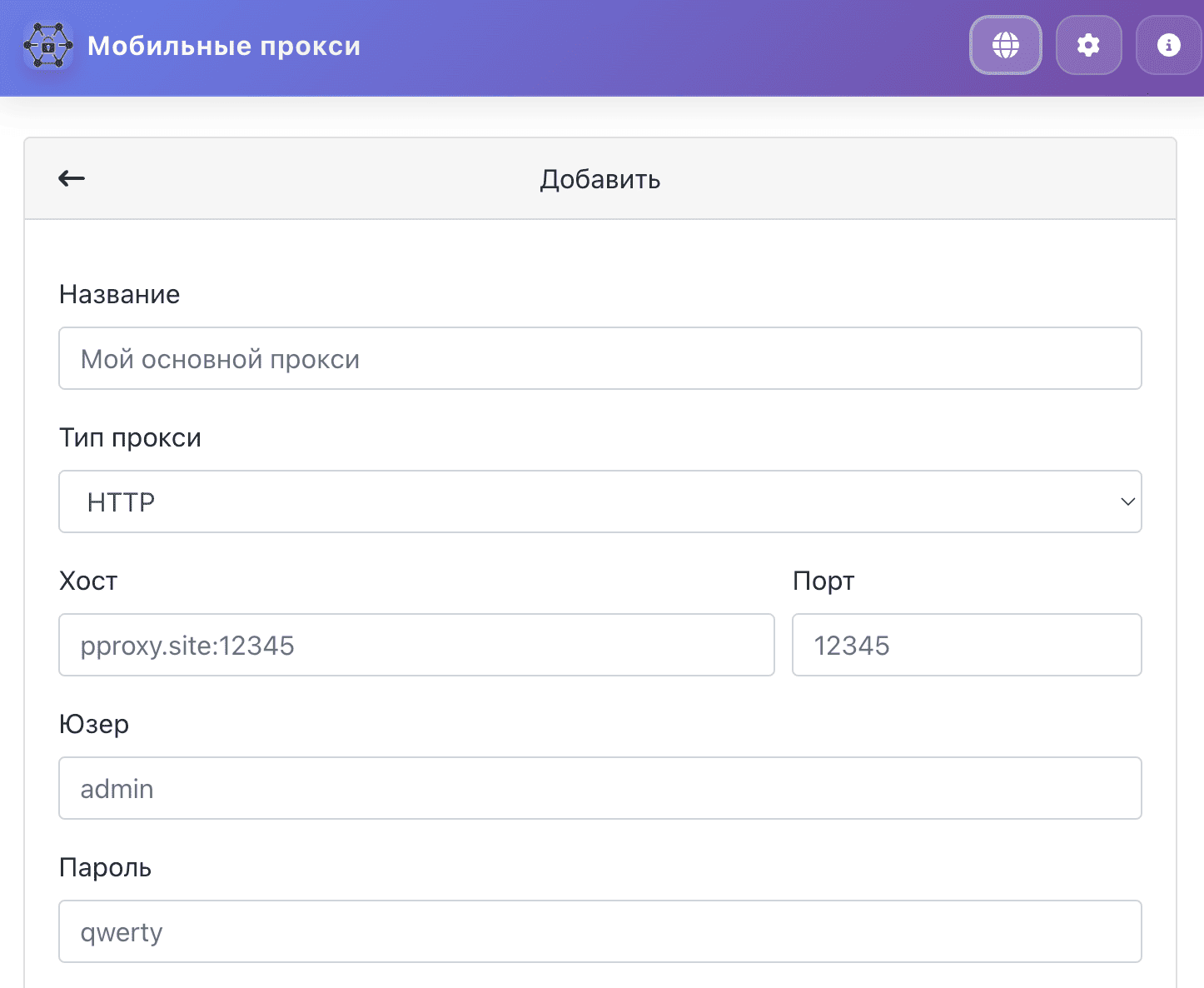

Расширение Mobile Proxy Manager для браузера

Если часть задач идёт в браузере, держите пресеты «LAN-Static», «IPv4-Only», «Rotate-30s». Добавляйте строки формата login:password@ip:port (HTTP) и переключайтесь профилями в один клик.

Скачать: Mobile Proxy Manager

FAQ

- Могут ли локальные адреса «засветиться» в Интернете? Нет, их отбрасывают на внешних маршрутизаторах. Мир увидит только ваш публичный egress-IP (или IP провайдера прокси/VPN).

- Что делать при перекрытии адресов в VPN с партнёром? Менять план адресации (лучше заранее) или использовать NAT-перевод диапазонов на границе.

- Нужен ли IPv6 в локальной сети? Если сервисы/прокси поддерживают IPv6 — даёт гибкость и большие пулы. Но правила маршрутизации и фильтрации нужно задать для обоих стеков.

Итоги

Локальные адреса IPv4 — фундамент частных сетей. Грамотный план RFC1918 + понятный NAT + чёткие правила прокси дают предсказуемые задержки и стабильные авторизации. Закрепляйте статичные IP за критичными приложениями, избегайте пересечений подсетей и держите под рукой IPv6/dual-stack, если проекты того требуют.

Комментариев нет