Для централизованного выхода офисных ПК/ноутбуков в интернет используйте прокси в локальной сети (forward proxy). Базовая схема: клиенты → LAN-прокси (Squid/3proxy/Dante) → статичный upstream-прокси провайдера нужного GEO → интернет. Так вы контролируете доступ, логируете трафик и фиксируете внешний IP.

Выбор архитектуры (коротко и по делу)

- Explicit proxy (рекомендуется): клиенты знают адрес прокси (ручная настройка, PAC/WPAD, GPO). Работает и для HTTPS через

CONNECT. - Transparent proxy: перехват HTTP на маршрутизаторе. Для HTTPS без MITM полноценно не работает — оставьте только explicit.

- Upstream: используйте внешние статичные IPv4 (HTTPS/CONNECT или SOCKS5) нужного GEO: EU — DE/NL/PL/FR/GB; US — VA/NY/IL/TX/CA; APAC — SG/JP.

- Разделение: 1 внешний статичный IP → 1 отдел/задача. Не меняйте IP в активных авторизованных сессиях.

Где купить upstream-прокси для выхода

Нужны провайдеры со статичными IPv4/IPv6, поддержкой HTTPS/CONNECT и/или SOCKS5, логин/пароль или whitelist, точные города и API.

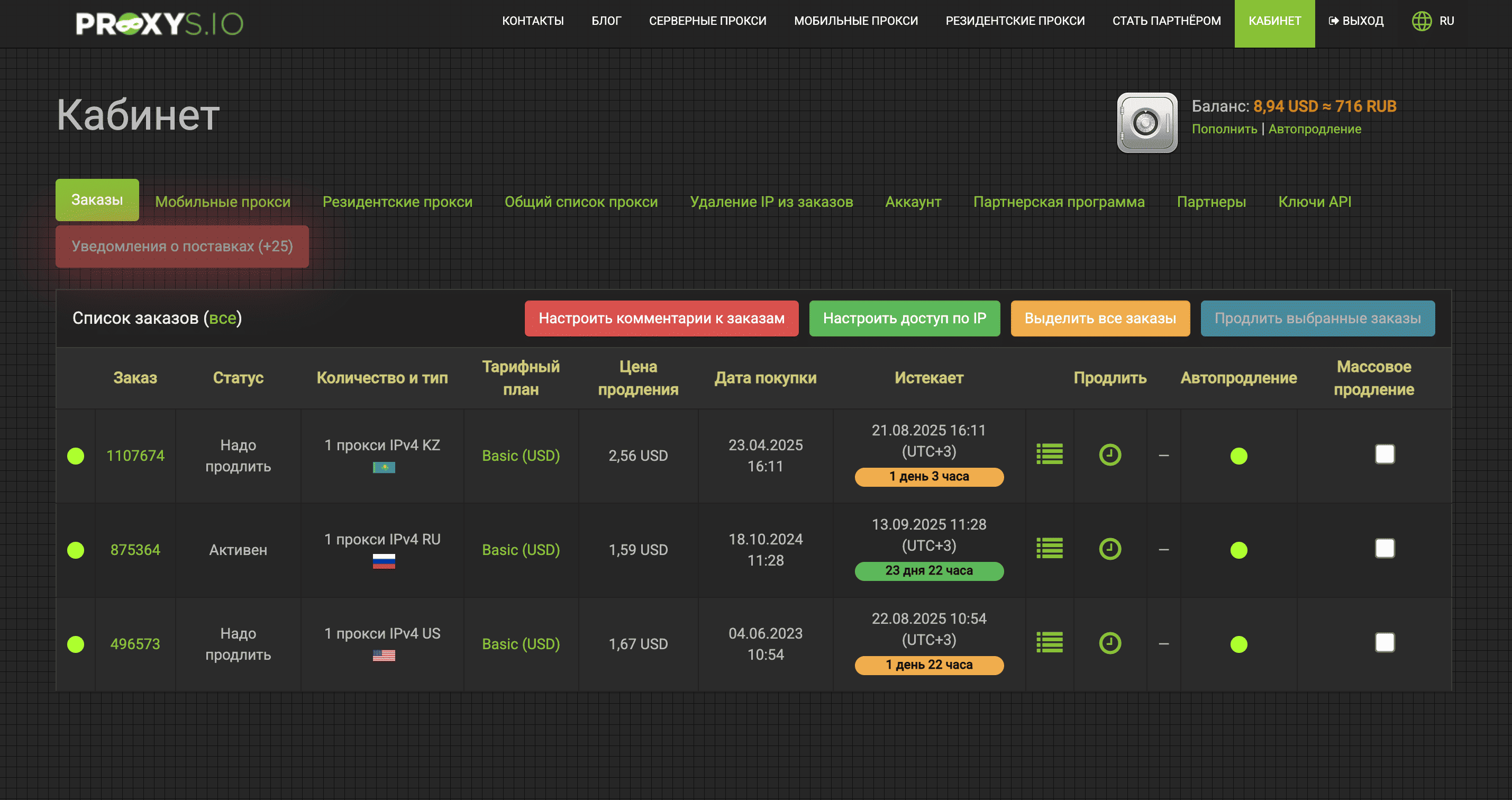

1 место: Proxys.io — города, HTTPS/SOCKS5 и API

Закрепляйте разные внешние IP за отделами: «Sales-EU-DE», «Finance-US-NY», «QA-SG».

- Плюсы: десятки GEO, быстрый выпуск, API, и HTTPS/CONNECT, и SOCKS5.

- Минусы: резидентские/мобильные дороже DC — берите точечно.

ProxyLine — низкая задержка, стабильные подсети

Подходит для длительных сессий и чувствительных кабинетов.

Proxy-Store — отдельные пулы для отделов

Разведите IP по группам и назначайте через PAC/WPAD.

Proxy-Solutions — SLA и прицельные города

Когда нужны отчётность и аптайм рядом с CDN/облаками (DE/NL/US/SG).

Ещё варианты

- PX6 (PROXY6) — бюджетные DC/IPv6 для фона.

- Proxymania — резерв по странам.

- ShopProxy — маркетплейс с фильтрами по протоколам/GEO.

Минимальные конфиги (готовые блоки)

Squid (Linux, explicit 3128 + upstream)

# /etc/squid/squid.conf http_port 3128 acl localnet src 192.168.0.0/16 10.0.0.0/8 http_access allow localnet http_access deny allРазрешаем CONNECT к стандартным портамacl SSL_ports port 443 8443acl Safe_ports port 80 443 8443 21 22http_access deny !Safe_portshttp_access deny CONNECT !SSL_portsЧейн в внешний статичный прокси провайдера (HTTPS/CONNECT)Замените HOST:PORT и user:passcache_peer HOST parent PORT 0 login=user:pass connect-fail-limit=3never_direct allow alldns_v4_first on3proxy (HTTP 3128 + SOCKS5 1080 + auth)

# /etc/3proxy/3proxy.cfg nscache 65536 timeouts 1 5 30 60 180 1800 15 60 auth strong users lan:CL:strongpass allow lan proxy -p3128 -a socks -p1080 flush Dante (sockd) — корпоративный SOCKS5

# /etc/danted.conf logoutput: syslog internal: 0.0.0.0 port = 1080 external: <WAN_IFACE> method: username user.notprivileged: nobody client pass { from: 192.168.0.0/16 to: 0.0.0.0/0 } socks pass { from: 192.168.0.0/16 to: 0.0.0.0/0 command: connect } PAC/WPAD — автоматическая раздача настроек

// http://proxy.lan/wpad.dat function FindProxyForURL(url, host) { // Внутренние ресурсы — мимо прокси if (isPlainHostName(host) || dnsDomainIs(host, ".corp.local")) return "DIRECT"; // Прямые исключения (банкинг, локальные сервисы) if (shExpMatch(host, "*.bank.example") || isInNet(host, "10.0.0.0", "255.0.0.0")) return "DIRECT"; // Основной прокси и резерв return "PROXY 192.168.1.10:3128; PROXY 192.168.1.11:3128; DIRECT"; } - Раздача: DNS A-запись

wpad→ веб-сервер с/wpad.dat, или DHCP опция 252. - Windows GPO: User Config → Preferences → Control Panel Settings → Internet Settings → «Use automatic configuration script».

Настройка клиентов

- Windows 10/11: Параметры → Сеть и Интернет → Прокси → адрес:порт; либо скрипт PAC. Для сервисов:

netsh winhttp set proxy host:port. - macOS: System Settings → Network → Proxies → HTTP/HTTPS/SOCKS; поддерживает PAC URL.

- Linux: переменные среды

http_proxy/https_proxy, для APT —/etc/apt/apt.conf.d/01proxy.

Безопасность и политика

- Аутентификация: Basic/NTLM (HTTP) или username/password (SOCKS5). Разводите права по отделам.

- Фильтрация: белые списки доменов/портов, запрет анонимайзеров, лимит

CONNECTк нестандартным портам. - Логи: пишите только служебные поля, без лишних персональных данных; хранение — по политике.

- Отказоустойчивость: второй прокси в LAN + второй upstream того же города/ASN; PAC указывает несколько

PROXY.

Чек-лист внедрения

- Выбран explicit-прокси в LAN (Squid/3proxy/Dante), настроен доступ только из подсетей офиса.

- Куплены статичные upstream-прокси нужного GEO; настроен чейнинг (parent/peer).

- PAC/WPAD/GPO раздают настройки; исключения для внутренних доменов прописаны.

- Мониторинг доступности/RTT и резерв на случай отказа.

Итоги

Оптимальная схема для офиса: explicit LAN-прокси (Squid/3proxy/Dante) → внешний статичный прокси близкого GEO. Автонастройка через PAC/WPAD, строгие ACL и резерв — и трафик управляем, а сессии стабильны.

Комментариев нет