Чтобы подключаться к SSH из ограничённой сети или фиксировать исходный GEO/IP, используйте статичные прокси с поддержкой SOCKS5 или HTTP CONNECT. Держите правило: 1 IP → 1 проект/команда; не меняйте IP в активной SSH-сессии, особенно при копировании файлов (SCP/RSYNC).

Что выбрать под SSH

- Тип прокси: SOCKS5 — лучший вариант для SSH/SCP/RSYNC (любые TCP-порты); HTTP(S) CONNECT — если корпоративный прокси разрешает CONNECT к целевому порту (обычно 22 или 443).

- Тип IP: IPv4 статичный — по умолчанию; IPv6 — дополнительно; резидентские — точечно под «домашний» профиль доступа; мобильные — редко (выше пинг/джиттер). Shared — только тесты.

- GEO: ближе к серверу/облаку: EU — DE/NL/FR/PL; US — VA/NY/IL/TX/CA; APAC — SG/JP. Это снизит задержку и таймауты keep-alive.

Где купить прокси для SSH

Нужны провайдеры со статичными IPv4/IPv6, поддержкой SOCKS5/HTTPS CONNECT, авторизацией (логин/пароль или whitelist-IP), точными городами и, желательно, API.

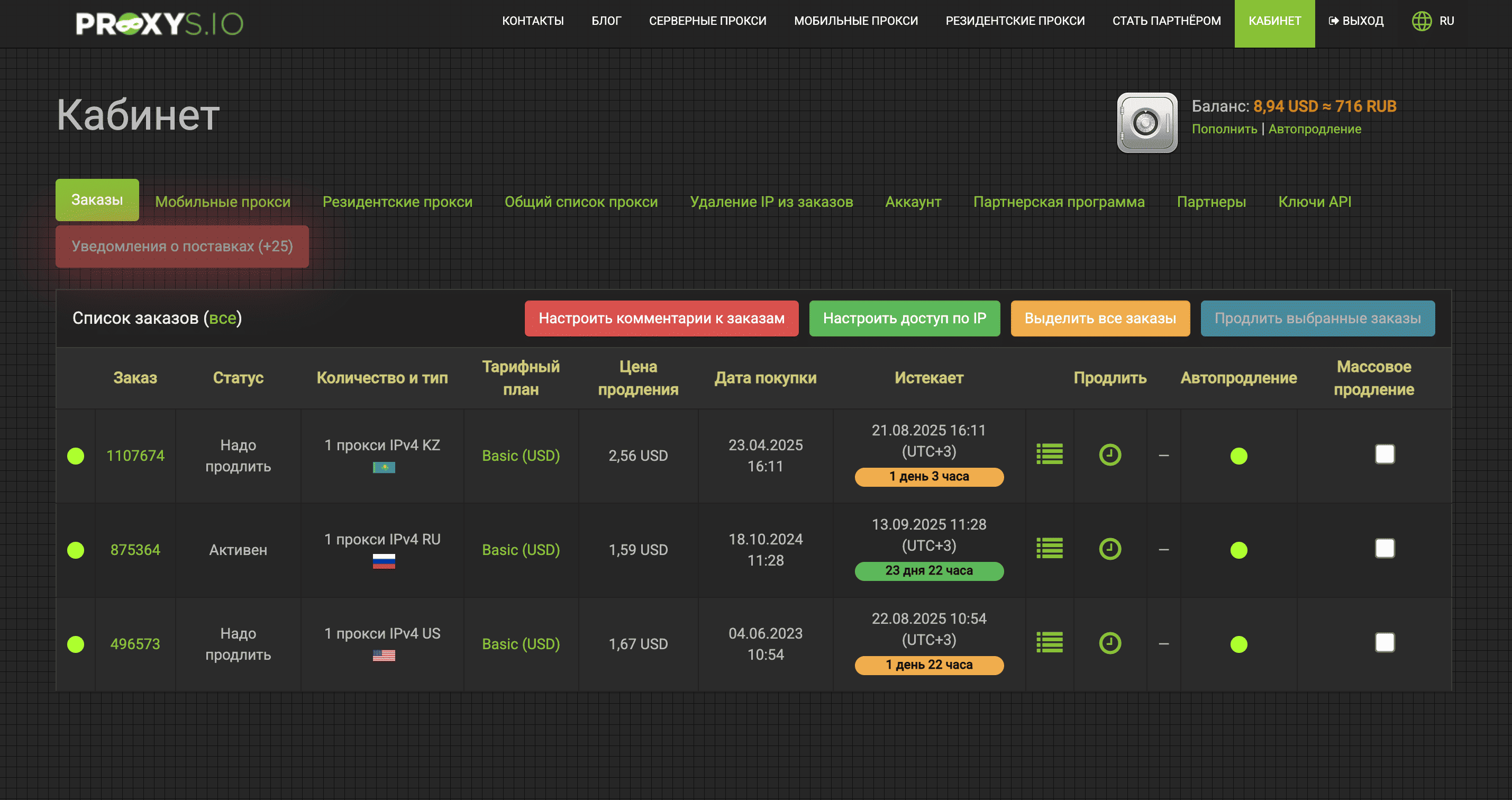

1 место: Proxys.io — статики SOCKS5/CONNECT + города и API

Заведите пулы «SSH-Prod», «SSH-Stage», «Bastion». Быстрый выпуск/замена, десятки GEO.

- Плюсы: SOCKS5 и HTTPS/CONNECT, API, точные города.

- Минусы: резидентские/мобильные дороже DC — используйте точечно.

ProxyLine — низкая задержка для долгих SSH-сессий

Статичные IPv4/IPv6, SOCKS5/HTTPS — подходят для админки, Git по SSH, туннелей.

Proxy-Store — раздельные пулы под прод/стейдж

Статик закрепляйте за окружениями и командами; быстрое восстановление IP.

Proxy-Solutions — прицельные города и SLA

Когда критичны аптайм, локация и отчётность (DE/NL/US/SG).

Где ещё можно купить

- PX6 (PROXY6) — бюджетные DC/IPv6 для тестов.

- Proxymania — резервные статики по странам.

- ShopProxy — маркетплейс с фильтрами по протоколам/GEO.

Настройка OpenSSH (кроссплатформенно)

SOCKS5 через nc (рекомендуется)

# ~/.ssh/config Host app-prod HostName app.example.com User devops Port 22 ServerAliveInterval 20 ServerAliveCountMax 3 ProxyCommand nc -X 5 -x <proxy_ip>:<proxy_port> %h %p # c аутентификацией к прокси используйте переменную окружения: # ProxyCommand env ALL_PROXY=socks5://user:pass@<proxy_ip>:<proxy_port> nc -X 5 -x <proxy_ip>:<proxy_port> %h %p HTTP(S) CONNECT через nc / corkscrew

# ~/.ssh/config Host app-http HostName app.example.com User devops ProxyCommand nc -X connect -x <proxy_ip>:<proxy_port> %h %p # альтернатива: # ProxyCommand corkscrew <proxy_ip> <proxy_port> %h %p Если CONNECT к 22 запрещён — переведите SSH-демон на :443 или используйте бастион.

Бастион (ProxyJump) вместо прокси

# ~/.ssh/config Host bastion HostName bastion.example.net User ops Host db-internal HostName db.internal User dba ProxyJump bastion Копирование файлов через прокси

# scp/rsync автоматически используют конфиг OpenSSH: scp -r project/ app-prod:/var/www/project/ rsync -avz ./ data@db-internal:/backups/ Git через SSH + прокси

# ~/.ssh/config Host github.com HostName github.com User git ProxyCommand nc -X 5 -x <proxy_ip>:<proxy_port> %h %p # теперь обычные команды git будут работать через SOCKS5 git clone git@github.com:org/repo.git Windows: PuTTY / KiTTY

- Connection → Proxy → Proxy type: SOCKS5 (или HTTP) → Hostname/Port → при необходимости логин/пароль.

- Connection → Data → Auto-login username.

- Session → Host/IP целевого сервера → Save → Open.

Проверка

# TCP-доступ через SOCKS5 ncat --proxy <proxy_ip>:<proxy_port> --proxy-type socks5 app.example.com 22 # Keep-alive и фактический IP на сервере ssh app-prod "whoami && curl -s https://ifconfig.me"

Практические советы

- Порты: если CONNECT к 22 закрыт, слушайте SSH на

443или используйте бастион. - Ключи и KnownHosts: авторизуйтесь по ключам; следите за отпечатками хостов.

- Keep-alive:

ServerAliveInterval 20/ServerAliveCountMax 3уменьшают обрывы за прокси. - Сегментация: прод/стейдж — разные статичные IP и разные записи в

~/.ssh/config. - Белые списки: если SSH ограничен — добавьте статичный IP провайдера прокси в whitelist.

Чек-лист

- Подобран приватный статичный SOCKS5/HTTP CONNECT (IPv4) ближнего GEO.

- Настроен

ProxyCommand/ProxyJump; проверены подключение и копирование файлов. - CONNECT к нужному порту разрешён (или SSH на 443); keep-alive включён.

- Есть резервный IP того же города/ASN; роли разведены по пулам.

Итоги

Надёжная схема для SSH — статичный SOCKS5 (или HTTP CONNECT) ближнего GEO + корректный ~/.ssh/config (ProxyCommand/ProxyJump). Разведите IP по ролям, включите keep-alive и держите резерв — так интерактив и файлопередачи будут стабильными и предсказуемыми.

Комментариев нет