TOR (Tor Browser/tor daemon) умеет выходить в сеть через внешний прокси. Это нужно, если доступ в интернет разрешён только через прокси, если хотите скрыть факт подключения к TOR от провайдера, или вам важен контроль исходящих IP. Берите статичные IPv4 нужного GEO; один IP — на один профиль/узел.

Какой прокси подходит для TOR

- Протоколы: TOR поддерживает HTTP/HTTPS (CONNECT) и SOCKS4/5 как upstream-прокси.

- Тип IP: IPv4 — максимальная совместимость; IPv6 — дополнительно. Резидентские/мобильные прокси — точечно, когда DC-подсети нежелательны. Shared — только на низкой нагрузке.

- GEO: близко к крупным узлам TOR/CDN: EU — DE/NL/PL/FR, US — VA/NY/IL/TX/CA, APAC — SG/JP. Учтите: GEO прокси не задаёт страну выхода TOR (её выбирают узлы TOR).

Где купить прокси для TOR

Нужны поставщики со статичными IPv4/IPv6, поддержкой HTTPS/CONNECT и SOCKS5, авторизацией (логин/пароль или whitelist-IP), выбором городов и, желательно, API.

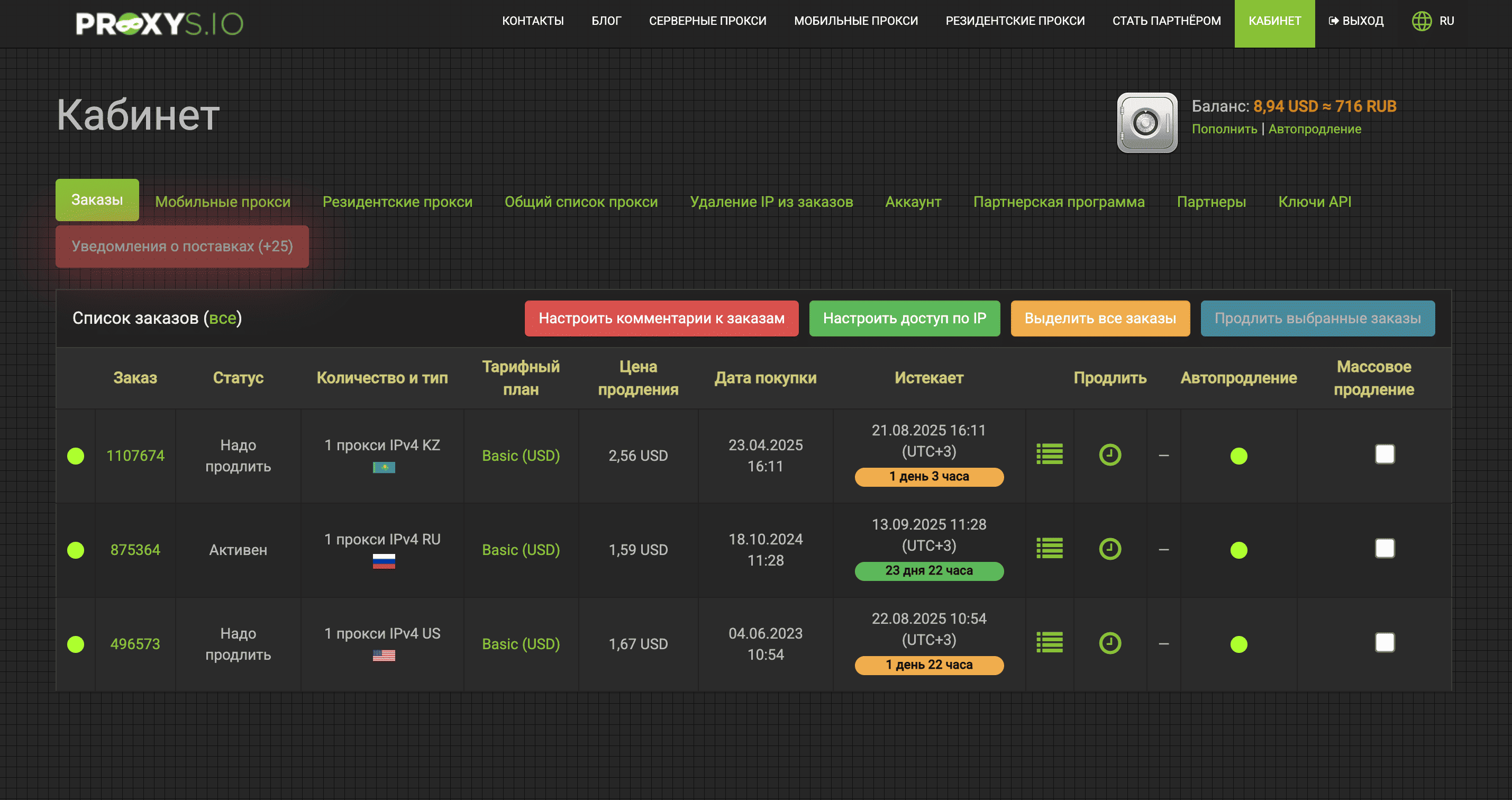

1 место: Proxys.io — статики + HTTPS/ SOCKS5, удобный API

Закрепляйте отдельные IP под узлы «TOR-Work», «TOR-Research», «TOR-Bridge-Upstream»; держите резерв того же города/ASN.

- Плюсы: HTTPS/CONNECT и SOCKS5, десятки GEO, быстрый выпуск, API.

- Минусы: резидентские/мобильные дороже DC — берите точечно.

ProxyLine — низкая задержка для стабильных цепочек

Статичные IPv4/IPv6 (HTTPS/SOCKS5) — подходят как upstream для tor daemon/Tor Browser.

Proxy-Store — раздельные пулы под роли

Выделяйте «upstream для TOR» отдельно от других задач; удобно менять IP через панель/API.

MobileProxy.space — «домашний» профиль сети

SIM-устройства (статик/ротация) по городам/операторам — точечно, если DC подсети нежелательны.

Proxy-Solutions — прицельные города и SLA

Под строгие требования к городу/аптайму upstream-прокси.

Настройка TOR через прокси (torrc)

Файлы: Tor Browser → Browser/TorBrowser/Data/Tor/torrc; системный tor → обычно /etc/tor/torrc.

Через HTTPS-прокси

# Внешний HTTPS-прокси (CONNECT) HTTPSProxy <ip>:<port> HTTPSProxyAuthenticator <user>:<pass> # Дополнительно (если нужен IPv4) ClientUseIPv4 1 # Минимизируйте утечки по DNS: TOR делает собственное разрешениеЧерез SOCKS5-прокси

# Внешний SOCKS5-прокси Socks5Proxy <ip>:<port> Socks5ProxyUsername <user> Socks5ProxyPassword <pass>Через корпоративный HTTP-прокси без авторизации

HTTPProxy <ip>:<port>Опционально: мосты/плагины транспорта

# Если нужен обход DPI (пример с obfs4) UseBridges 1 ClientTransportPlugin obfs4 exec /usr/bin/obfs4proxy # Bridge obfs4 ... (получите у доверенного источника)Примечание: выбор страны выхода управляется TOR (узлы сети). Форсировать страны через ExitNodes можно, но это снижает анонимность и стабильность — используйте осознанно.

Схемы использования

- App → TOR (локальный SOCKS) → Интернет. Классика: приложение указывает

127.0.0.1:9050(или порт Tor Browser) как SOCKS5. - App → Прокси → TOR → Интернет. Настроено через

HTTPSProxy/Socks5Proxyвtorrc. Удобно для сетей, где выход только через прокси. - Браузер/инструменты параллельно с TOR. Для не-TOR трафика держите отдельные пресеты прокси, чтобы не смешивать маршруты.

Практические советы

- 1 статичный IP → 1 роль. Отдельно «TOR-upstream», отдельно «обычная работа» — меньше пересечений в логах.

- Стабильность. Для видео/тяжёлого трафика TOR не предназначен; для веба и IM — норм.

- DNS. Не используйте системные прокси с принудительным DNS — TOR сам резолвит домены внутри сети.

- Безопасность. Обновляйте Tor Browser/tor daemon; не смешивайте личные и анонимные сессии.

- Законность. Соблюдайте законодательство вашей страны и правила ресурсов.

Антидетект-браузеры (если нужны отдельные профили вне TOR)

Когда TOR используется лишь для части задач, а остальные идут через обычные прокси — изолируйте рабочие профили и закрепите за каждым свой статичный IP.

- Dolphin Anty — вкладка «Прокси»: вставьте

login:password@ip:port, привяжите к профилю. - Indigo Browser — Profiles → Proxy Configuration.

- Incogniton — Proxy Management → импорт/привязка.

Чек-лист

- Выбран приватный статичный HTTPS/SOCKS5 upstream-прокси (IPv4) ближайшего GEO.

- В

torrcпрописаныHTTPSProxy/Socks5Proxyи аутентификация. - Tor Browser/tor daemon перезапущен, проверка IP/цепочки пройдена.

- Роли и IP разделены, резервный upstream того же города/ASN наготове.

Итоги

Рабочая схема: TOR с upstream через статичный HTTPS или SOCKS5-прокси ближайшего GEO. Настройте torrc, разделите роли и держите резервный IP — так соединения предсказуемы и стабильны.

Комментариев нет