Прокси для WireGuard: статичный IP, UDP и split-tunneling

WireGuard — это VPN на уровне L3/L4 поверх UDP. Он не умеет работать «через HTTP/SOCKS-прокси» напрямую. На практике «прокси для WireGuard» означает одно из трёх: (1) получить статичный внешний IP на выходе туннеля (обычно через VPS); (2) использовать прокси параллельно WireGuard для отдельных приложений/доменов; (3) поднять HTTP/SOCKS5-прокси на удалённом узле внутри WG-сети для клиентов.

Что выбрать по типам и схеме

- Цель «статичный выходной IP»: поднимайте свой WG-сервер на VPS/выделенном узле с публичным IPv4. Это даст стабильный egress для всего трафика.

- Цель «только часть трафика через внешний адрес»: оставляйте WG для базовой связности, а для чувствительных приложений используйте статичные HTTP(S)/SOCKS5-прокси по правилам (пер-домен/пер-приложение).

- Цель «прокси внутри VPN»: поднимите на удалённом сервере (за WG) собственный SOCKS5/HTTP-прокси — клиенты будут ходить к нему через туннель.

- IP-версия: IPv4 — максимальная совместимость; IPv6 — вспомогательные задачи.

- Правило стабильности: 1 статичный IP → 1 проект/роль. Не меняйте адрес во время сессий и обновлений ключей.

Рекомендуемые GEO

- Европа: Франкфурт (DE), Амстердам (NL), Париж (FR), Варшава (PL).

- США/Канада: Ашберн (US-VA), Нью-Йорк, Чикаго, Даллас, Лос-Анджелес; Торонто/Монреаль (CA).

- APAC/Океания: Сингапур (SG), Токио (JP), Сидней (AU).

- СНГ: Алматы/Астана (KZ), Минск (BY), Москва/СПб (RU) — если нужен локальный контекст.

Где купить прокси (для работы параллельно WireGuard)

Нужны провайдеры со статичными IPv4/IPv6, поддержкой SOCKS5 и HTTP(S), авторизацией по логину/паролю или whitelist-IP, городами и API. Используйте их для пер-приложения/пер-доменных правил, когда WG не должен тянуть весь трафик.

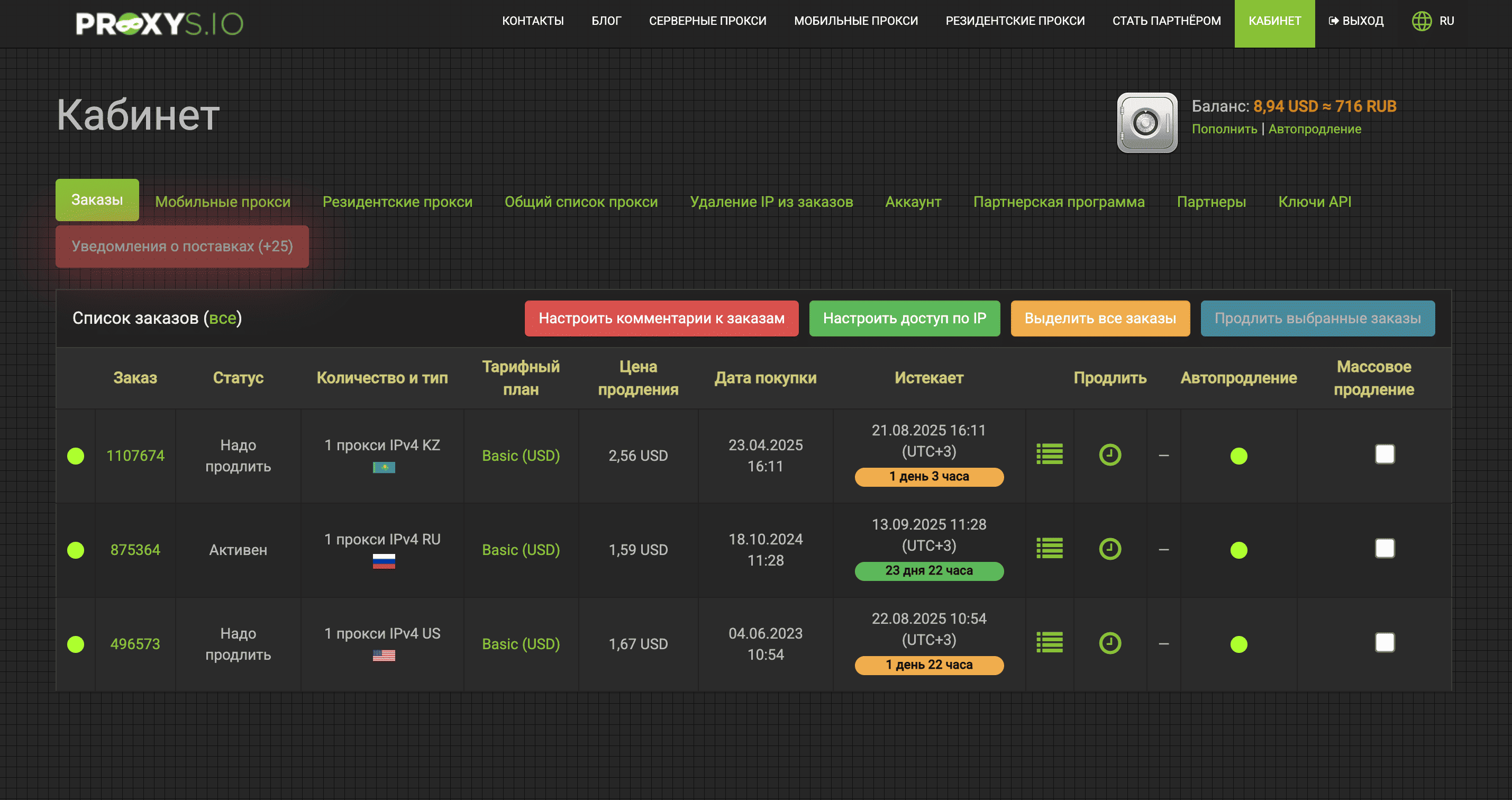

1 место: Proxys.io — статик по городам + API (идеально для split-tunneling)

В одном кабинете DC/резидентские/мобильные IP — удобно закрепить статик на приложение и держать отдельные GEO-пулы под разные задачи.

- Плюсы: SOCKS5/HTTPS, точные города, быстрый выпуск, API.

- Минусы: «домашние» линейки дороже DC — берите точечно.

ProxyLine — низкая задержка для постоянных сессий

Статичные IPv4/IPv6 с SOCKS5/HTTPS — ровные подключения для панелей, API и кабинетов параллельно WG.

Proxy-Store — статик на авторизацию, ротация на фон

Статик — на авторизованные действия; ротируемые пулы — только для безлогинного мониторинга.

MobileProxy.space — «домашний» профиль, если DC подсети триггерятся

SIM-устройства (статик/ротация) по городам и операторам — точечно для чувствительных входов.

Proxy-Solutions — прицельные города и SLA

Полезно, когда нужна строгая привязка к конкретному городу рядом с CDN/облаками.

Перейти на proxy-solutions.net

Сервер с WireGuard: как получить статичный egress-IP

- VPS/выделенный сервер. Выберите GEO (например, DE/NL/US-VA/SG) со статичным IPv4.

- Установка. Поставьте

wg/wg-quick. Сгенерируйте ключиwg genkey/wg pubkey. - Базовый конфиг сервера (пример).

[Interface] Address = 10.8.0.1/24 ListenPort = 51820 PrivateKey = <server_private_key> PostUp = sysctl -w net.ipv4.ip_forward=1; iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE PostDown = iptables -t nat -D POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE[Peer]clientPublicKey = AllowedIPs = 10.8.0.2/32 - Клиент (пример).

[Interface] Address = 10.8.0.2/32 PrivateKey = <client_private_key> DNS = 1.1.1.1[Peer]PublicKey = Endpoint = :51820AllowedIPs = 0.0.0.0/0, ::/0 # весь трафик через WGPersistentKeepalive = 25 - Split-tunnel. Замените

AllowedIPsна список подсетей/доменов (через policy-routing/Proxifier/PowerTunnel), если весь трафик вести не нужно.

Параллельные прокси для отдельных приложений

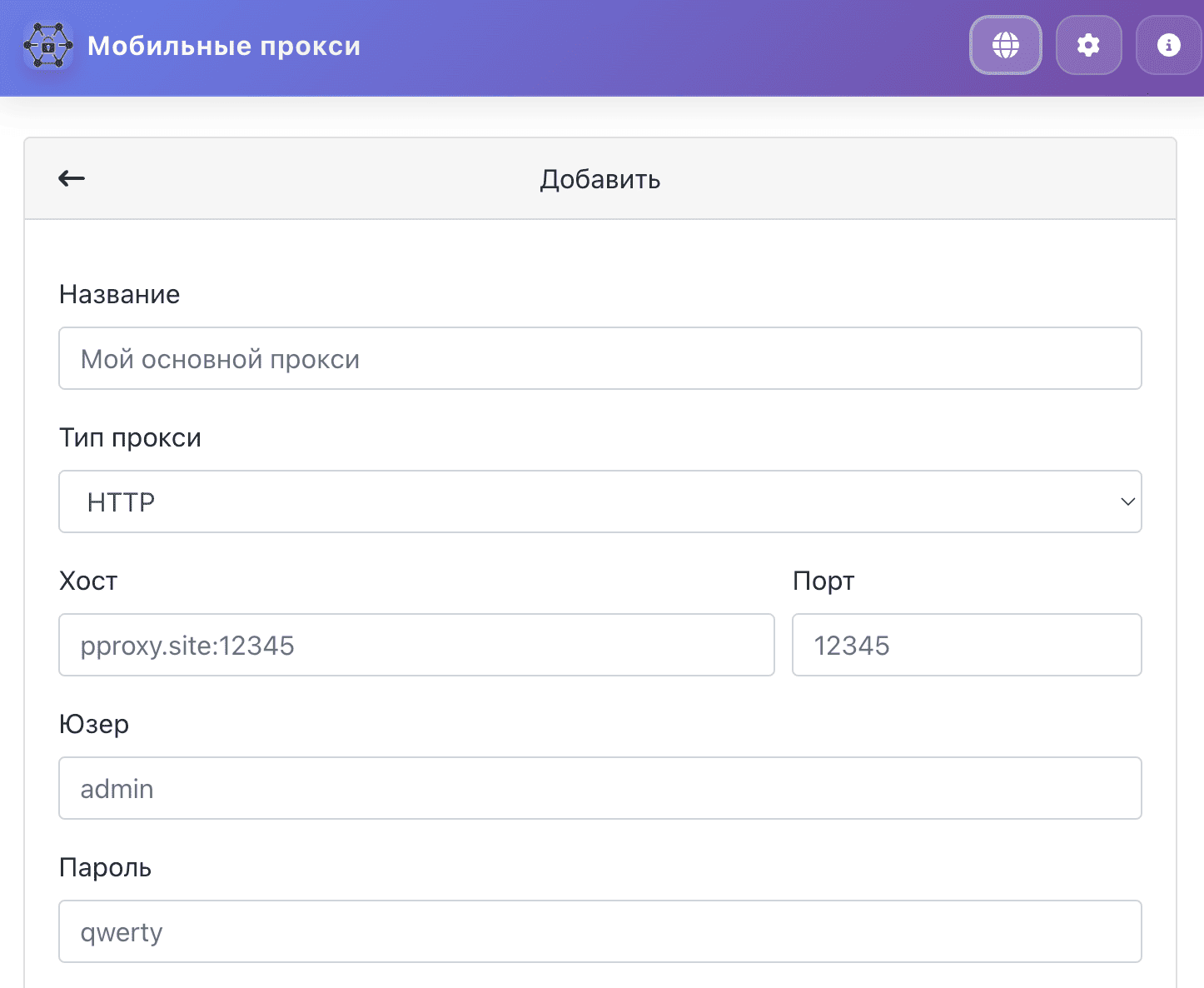

- Браузер. Создайте пресеты «WG-Direct», «WG+EU-Static», «WG+US-Static» и включайте нужный перед задачей.

Скачать: Mobile Proxy Manager

- Пер-домен/пер-приложение. В Proxifier/PowerTunnel задайте правило: нужные домены → через HTTP(S)/SOCKS5-прокси; остальное → Direct или через WG.

- Прокси на стороне сервера. При необходимости поднимите на WG-сервере свой SOCKS5 (например, danted) — клиенты будут ходить к нему внутри туннеля.

Антидетект-браузеры (если нужны изолированные профили)

Под каждую роль/проект — отдельный профиль и свой статичный IP (через прокси), WG — для общей сетевой связности.

- Dolphin Anty — «Прокси» → вставьте

login:password@ip:port→ проверка → закрепите за профилем. - Indigo Browser — Profiles → New Profile → Proxy Configuration.

- Incogniton — Proxy Management → импорт/проверка → привязать при создании.

Практика

- WireGuard ≠ HTTP/SOCKS-прокси. Для egress-IP — VPS с WG; для выборочной маршрутизации — статичные прокси и правила.

- GEO: EU — DE/NL/FR/PL; US — VA/NY/IL/TX/CA; APAC — SG/JP; СНГ — KZ/BY/RU.

- Стабильность: один статичный IP на роль/проект; не меняйте адрес в активных сессиях.

- Безопасность и законность: работайте в рамках ToS сервисов и законодательства вашей страны.

Чек-лист

- Статичный IPv4 на выходе WG (VPS) или статичный HTTP/SOCKS5 для пер-приложения.

- Настроены правила: что идёт через WG, что — через прокси, что — Direct.

- GEO/IP соответствуют целевому рынку; время/локаль системы совпадают.

- Есть резервный узел/адрес того же города/ASN.

Итоги

Практичная связка: WireGuard для базового канала со статичным egress-IP + статичные HTTP(S)/SOCKS5-прокси для точечной маршрутизации приложений. Так получаете стабильный внешний адрес и гибкий контроль трафика без «ломания» протокола WG.

Комментариев нет